Ha ce que cela peut m'énerver a mort, d'un coté ca geule, "ouaii windows c'est de la dobe, c'est troué comme une passoire, c'est bourré de spyware", et de l'autre coté, "ha non je veut pas installer le SP2 et son firewall j'ai peur" , surtout en fait parce que le quidam il y comprend rien, je pense encore que le tcp/ip c'est magique et surtout il y a l'ami de l'ami de l'ami du beau frère qui à vus l'ours qui a vu l'homme qui a entendus dire que avec le SP2 y a plus rien qui marchait.... ( ca y est rien qu'a l'évoquer je suis en boule ).

Va falloir se rassembler et tenter d'etre cohérent les enfants !

Rapellons donc déja 2 Faits :

1) LE SP2 Va falloir

sérieusement y penser, Billou de sa Grotte a dis que si pas SP2,

alors plus de support et vous serez tout seul avec votre

problème

2) Franchement il n'y a que des avantanges, du moment que l'on

comprend ce qu'il se passe.

Déja rapidement avant de nous attarder sur le Firewall ( qui est quand meme le but de c'te page)

le SP2 ca apporte principalement :

Une tétrachiez de fix dont on ignorait l'existence.. ca ok on s'en fout... je passe....

Un firewall qui fait du state full inspection ( et oui gars !! )

Il coupe Messenger au démarrage ( combien de vous l'on fait a la main avant !! comptez vous )

Ca geule quand l'antivirus est pas à jours et votre os aussi ( ca tombe sous le sens quand on le dis hein )

Cela dit si vous trouvez normal d'avoir un os troué comme de l'ementhal ( le h doit pas etre à la bonne place ) par flemmingïte

de mettre à jours, et que l'antivirus ca vous ralenti, effrénés comme vous êtes... amis psychopathe c'est toi qui voit !Le IE il gaule les Popup comme notre vénéré Mozilla... SI SI FAUT QUE LES GENS ILs LE SACHE !!! allez voir ce lien

La barre a neuneu, bon la adméttons que ca vous gave, mais c'est bien, pensez a vos commerciaux messieurs du helpdesk, cette barre vous fera gagner du temp ce lien là

Bon mais le but de cette page comme je ne cesse de le rapeller c'est le Firewall....

Deja Petit rappel pour ceux qui sont vraiment a l'ouest, pour les autres passer au chapitre suivant....

Et de 3) le SP1 de Windows 2003 approche à grand pas... et ce sera du même accabi...

Ouais Alors j'te prend l'exemple d'un putain de paquet plein de saloperies de data qui doit s'fourrer dans une ot bécanne vachement loin...... je sens que je vulgarise trop... je reprend.....

On va tenter, pour le bien de

tout de monde de simplifier.... disons qu'une adresse IP v4 ( un

truc du style XXX.XXX.XXX.XXX ex:192.168.10.1 c'est du tcp/ip

version 4 ) c'est comme un nr de téléphone, chaque pc doit

avoir son Nr ( oui messieurs, je passe sous silences les pbm de

masques de routage et autres, j'ai dit les warrior allez au

chapitre suivant ). Un petit paquet de data qu'on gaule sur un

cable réseau a donc 2 infos importantes l'adresse IP source (

celle du poste qui envoit ) et l'adresse ip de destination, celle

du poste qui recoit.

En plus de ces adresse, il faut savoir qu'il y a une notion de protocol, c'ta dire...tout le monde a déja vus ces mots UDP, TCP, ICMP pour citer les plus connus et les plus utilisés. on vas dire que c'est le 'genre' de paquet qui passe...

L'UDP ( fan d'acronyme : User Datagram Protocol )

c'est le plus facile, le message par d'un point A a destination d'un point B et basta... pour un paquet qui irait dans l'otre sens, il faut renvoyer un paquet udp du point B vers le Point A.. a noter qu'il y a aucun control de qualité sur l'ami paquet ( CRC ...Cyclic Redundancy Check ... et oui ca veut aussi dire quelque chose ) on garde ce genre de paquet pour du streaming généralement parce que du coup, vus qu'il est nu comme un vers, et qu'il est de type hooligan ( ingéré quoi ) il est rapide...

L'TCP ( Transmission Control Protocol )

Plus touchy... c'est un type de paquet, mais qui a la rigueur allemande, j'entend par la que avant de s'envoyer, il effectue une connection propre avec le poste de destination, que chaque trame est verifié, donc pas d'erreur de transmission, et qu'il se coupe ( normalement ) proprement.

le truc typique de Mr TCP c'est son établissement de connection, que l'on nomme 3 Ways handshake ( moi ca me fait toujours penser a milkshake... je devrait peut etre suivre une thérapie... ) Soit la session s'etablie comme cela

Poste A Sens Poste B Syn -> <- Syn Ack Ack -> en ensuite seulement la session est établie... ca fait peur, hein on a rien compris... alors je vous traduits ce que ca fait...

Poste A Sens Poste B Ho t'est là -> <- Ouaiii chu la Ok j'va te causer alors -> Et ouais je cause le TCP courament moi.....

Bon une fois que les salutation ont eu lieu, la connection est établie, partant de là, les data peuvent aller du point A au point B zé vice versa...

ICMP ( Internet Control Message Protocol )

pour l'instant retenez que c'est grace a ce protocol que le ping répond... la regle est du coup assez simple

Si ICMP alors ping & pong

Si pas ICMP alors ping dans le vide jamais de pong

On vient donc de savoir qu'un Paquet IP se caractérise par une Adresse Source, une Adresse Destination et un Protocol... bin c'est pas finis les enfants... reste le Port

Pour simplifier votre comprehénsion... oublions le protocol pour l'instant ne gardons que les IP.... un port est, on va dire une porte ( métaphore balaise a transcrire en anglais ). On va consider votre station comme une maison et le paquet c'est vous.. ( tout le monde suis toujours ??. ) Donc pour qu'un paquet aille du poste A au poste B.... c'est donc que vous avec vos petits pied vous allez de la maison A vers la Maison B....vous sortez de la porte de la Maison A pour allez dans la porte de la maison B .... toujours facile Hein :

| Maison A | -> | Porte A | -> | Porte B | -> | Maison B |

Juste le truc a savoir c'est qu'il n'y a pas 1 porte a chaque maison, mais 65536 et qu'on peut partir de n'importe quelle port et rentrer dans n'importe quelle porte.. ( c'est le bordel hein.. ca ferait sauter de joie n'importe quel vendeur de sérrure ).

Le truc a Savoir aussi c'est que ces 65536 Portes de la maison B ne sont pas ouvertes, elle ne sont ouvertes que si un software écoute derriere... et que pour sortir de la maison A, la bienséance veut que l'on sorte a partir de la porte 1024 à 65535 ( la 65536 c'est la 0.. on commence a 0 )...

Tout le monde est encore là ou j'ai perdu des gens dans le désert ?

Donc pour récapituler en parlant correctement... un paquet part d'un port Haut ( port > à 1024 ) et arrive dans un port donné sur le poste B... c'est la qu'on fait la biche et on apprend quelques port de base pour briller dans une soirée....

| 23 | Telnet |

| 80 | http |

| 25 | smtp |

| 110 | pop3 |

| 53 | Dns |

et on oublie pas, il y a la notion de port et de protocol....

et le truc qui est comme ca est puis c'est tout, c'est qu'il y a un type de protocol part trame, donc un paquet UDP peut pas rentrer dans un PORT TCP... donc si c'est de l'udp ca part dans un port udp, si c'est du tcp ca part dans un port tcp etc ...et pis c'est tout.

Au final un paquet est caractérisé part : Protocol, Adresse IP source, Adresse IP Destination, Port Source, Port Destination... et c'est avec ces 5 Paramêtre que l'on peut configurer son firewall pour dire, toi tu passe toi tu passe pas a tel ou tel paquet.......

Le truc en + qu'il n'y a pas sur un firewall purement réseau. C'est que, vu quel systeme d'exploitation, il connait les porgrammes qui tournent sur la machine et qu'il sait aussi quel port utilisent quel programmes, notre nouveau pote le firewall d'XP permet de laisser à un programme le droit d'emettre ou de recevoir des data via le réseau. Ca parait logique... donc on peut dire a windows thunderbird.exe c'est un amis.. et le firewall d'xp laissera thunderbird creer des connection jusqu'au serveur mail pour lire des mails.

Le truc déja a savoir c'est

que il y a deux modes a ce firewall, le mode il est connecté a

mon réseau au bureau, et l'autre ( il est connecté je sais pas

ou mais pas au bural )

ces modes se nomment :

le mode Domain Profile et le mode Standard Profile ce qui se trouve etre vachement pratique, 1 avoir des regles cool quand le laptop du votre commercial est au bureau afin de prendre la main dessus etc etc.. et un mode hard a mort pour qu'il ramasse pas n'importe quelle vacheries dès que le quidam en question est hors du réseau.

Autre chose a comprendre, le firewall est là pour protéger la station, pas la faire chier... donc principalement il a pour but de controler les connection entrantes.

Comment que c'est ty que ca marche, c'est très simple en fait, le firewall XP détecte s'il peut contacter un controleur de domaine de son domaine. si connection ok sur le port ldap du domaine spécifié dans son DNS alors il est en mode Domain... Amis Hacker, qui veut tenter de le tromper .?

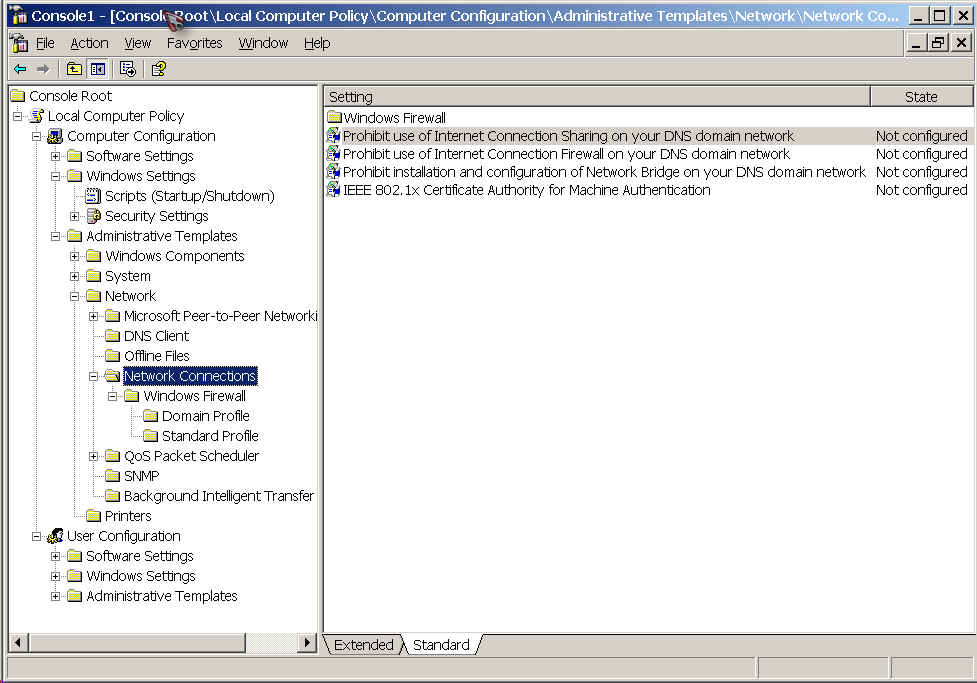

Le policies sont dispo dans le system.adm qui est mis a jours avec le SP2, moralité le plus aisé c'est de se faire un poste console en Windows XP SP2 avec les ADM frais du jours, le group policy management console et bien sur les tool d'admin qui vont avec.

Une fois qu'on a tout ca ... voila ou on peut les trouver...

D'ici le plus important est l'ancien firewall ( ICS ) d'avant XP... par défaut le neu firewall est activé.. si on veut le couper...ou l'activer d'ailleur ou le chipoter c'est plus loin...

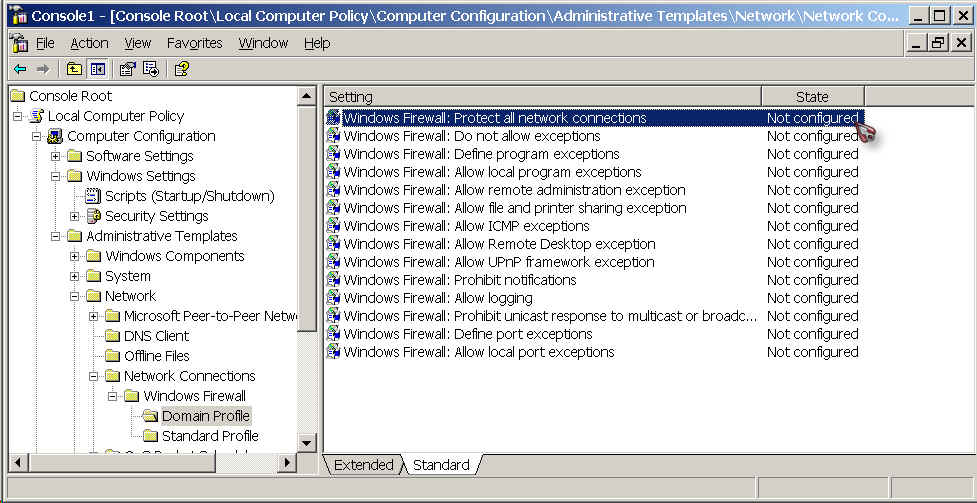

Allez on les passe en revue les rules.....

Protect All network

connection : Enable / Disable c'est le On/Off du

Firewall, si on set la valeur d'ici meme l'admin local pourra

rien y faire

Do Not allow Execption : les admin locaux du

poste pourront pas rajouter leur regles

Define program Exception : Le plus sympas, celui

qui permet dajouter un soft qui a droit de passer le FW

La syntaxe est : chemindelexe\nomdeexe:range/mask:status:texte

Example :

chemin de l'exe\nom de l'exe : C:\Program Files\Mozilla Thunderbird\Thunderbird.exe

range : peut etre genre 192.168.0.0/24 ou 192.168.0.0/255.255.255.0 ou un host seul 192.168.0.5...

voir meme les deux séparés par une virgule ou * pour All, pour définir

tout les lan ou est branché ce poste on peut mettre localsubnet, les host qui sont résout via dns ca marche pas...C'est la source, donc 192.168.0.0/24 ca veut dire que n'importe quel paquet qui vient de ce lan peut renter dans le soft nommé

status: enable ou disable....on bloque ou pas

texte:c'est pour avoir un jolis nom dans la liste des soft firewallé

Allow Local Program

Exception: laissons nous le droits ua admin locaux de

rajouter des programmes ?

Allow Remote Administration Exception: Laisse

ouvert globalement le 135, 445 et le Ping.. idéal pour continuer

a manager

la station du réseau comme si de rien n'etait en MMC et WMI. un Must Have dans le Lan interne. et en plus on peut paramétrer le range

des poste qui y ont droit.

Allow File & Printer Sharing Execption: ( j'ai toujours du mal a écrire exception... tient j'y suis arrivé... ca doit etre quand il est bold)

En Claire, laisson nous le Share MS open, si oui bin de quel range.... petit rappel des port ms share

udp 137 udp 138 tcp 139 tcp 445

Allow ICMP Exception:

Ce qu'on authorise en ICMP, No comment

Allow Remote Desktop Esception:

A ton droit ou pas de prendre la main en RDP sur ce Poste, dans le Domain Ouiiiiii en dehors Nooooon faut t'il répondre.

Allow uPNP Framework Exception : Je sais pas ce que c'est.. oui m'sieur j'ai pas hone de le dire...

Prohibit notification : Bloque les messages Popup de notification que le user risque de se manger... idéal pour les cardiaques

Allow Logging: Doit on Logger... dans le DOUTE DIRE TOUJOUR OUIIII ca peut servir plus tard. on doit logger

les paquet denied ( dropped ) et le chemin genre %systemroot%\logfiles\firewall.log c'est une bonne idée.

maximum 32Mo de Log quand le log est plein ca zip et ca refait un neu....on a deux chois de loggin... les dropped , ceux qui tentent d'entrer et se mangent le mur

et les connection successful.. pour tout les autre paquet, pas de log possible.. j'entend déja les pro du Firewall Raler....

Prohibit unicast réponse to multicast or broadcast:

en voila des mots etrange pour ceux qui on pas sauté le chapitre 1...pour les autres c'est comme voul voul, sachez toutesfois

que ca n'affecteur pas le Netbios et le DHCP... ( stressant ces firewall logiciel non ? )

Define port Exception :

Haaa enfin un truc qui ressemble a un vrai firewall... la syntage est

nrduport:type:ouca:status:nom

ex : 53:udp:*:enabled:dnsin ou 23:tcp:192.168.0.0/24:enabled:telnetin

Fastoche non ?

Et la derniere.... Allow Port Local Exception

qui répond za la question... l'admin local a t'il le droit de rajouter des regles via port sur la bécanne.

Une fois qu'on a régler tout ca, on recommence sur le Standard profile !!!

Et Ouais les enfants... exit le clicodrome a la con..... voila la console...

allons y on tape netsh firewall show et déja on s'exthasie de tout ce qu'on pourra faire

C:\Documents and Settings\thanatos>netsh firewall show

The following commands are available:

Commands in this context:

show allowedprogram - Shows firewall allowed program configuration.

show config - Shows firewall configuration.

show currentprofile - Shows current firewall profile.

show icmpsetting - Shows firewall ICMP configuration.

show logging - Shows firewall logging configuration.

show multicastbroadcastresponse - Shows firewall multicast/broadcast response configuration.

show notifications - Shows firewall notification configuration.

show opmode - Shows firewall operational configuration.

show portopening - Shows firewall port configuration.

show service - Shows firewall service configuration.

show state - Shows current firewall state.

Les grande lignes à apprendre sont :

netsh firewall add allowedprogram et netsh firewall add portopening

Et quand on a fait une Grosse Conneries.. revenir au defaut Microsoft Settings c'est

netsh firewall reset

Tool d'Exploration les paquet

alias le sniffeur : Ethereal

( simply the best )

LA doc complete de référence Microsoft du FW d'XP